Odpowiednio zaprojektowana infrastruktura IT w firmie to podstawa jej bezpiecznego funkcjonowania. Jaką strategię należy objąć, by stworzyć w 100% chroniony system?

Odpowiednio zaprojektowana infrastruktura IT w firmie to podstawa jej bezpiecznego funkcjonowania. W myśl zasady „business first” warto zaprzestać bagatelizowania kwestii tworzenia niezawodnego środowiska informatycznego w przedsiębiorstwie i zainwestować w profesjonalną infrastrukturę IT. Jaką strategię należy objąć, by stworzyć w 100% chroniony system?

Infrastruktura IT vs biznes

Potrafisz wskazać jakiekolwiek przedsiębiorstwo, które nie zdecydowało się na skorzystanie z rozwiązań IT? My też nie. Dziś trudno jest prowadzić z sukcesem biznes bez wsparcia informatycznego – niemal wszystko opiera się na technologii. Dlatego dokładne zaplanowanie, zaprojektowanie oraz wdrożenie infrastruktury IT w firmie jest podstawowym elementem przedsiębiorstwa, co w dalszej perspektywie umożliwia markom budowanie znacznej przewagi konkurencyjnej na rynku.

Co istotne, jeśli nie najważniejsze, infrastruktura IT w firmie musi zagwarantować pełną odporność na ataki zewnętrzne i wewnętrzne. Poddaliśmy dywersyfikacji kilka przykładów, oto one:

- Ataki zewnętrzne:

- włączenie przekierowań portów do zdalnego pulpitu bez zastosowania VPN-a wewnątrz firmy. Można je w prosty sposób przełamać metodą brut force lub za pomocą dziury w systemie (podobnie korzysta się z systemu bez wsparcia lub z wykluczeniem wgranych najnowszych aktualizacji).

- korzystanie z prostych routerów, które nie posiadają dodatkowych mechanizmów bezpieczeństwa, jak UTM. Przykład: do wewnątrz sieci można pobrać wirusa/złośliwy kod szyfrujący bezpośrednio ze strony www lub z poczty e-mail – w tym przypadku zaawansowany UTM potrafi wykryć takie zagrożenie i zablokować je w taki sposób, aby nie dostało się do sieci wewnętrznej.

- jeżeli mamy już systemy, które muszą być wewnątrz sieci lokalnej, należy je umieścić w odseparowanej podsieci DMZ. Przykład: w sytuacji, gdy zabezpieczenia zawiodą, intruz zainfekuje tylko jedną maszynę, a nie wszystkie dane w firmie. Na taki rodzaj ataku powinniśmy się zabezpieczyć dobrym programem do kopii bezpieczeństwa (temat rozwiniemy już wkrótce w kolejnym artykule).

- Ataki wewnętrzne:

- źle zabezpieczona sieć Wi-Fi, która nie jest odseparowana od sieci produkcyjnej/lokalnej. Hasło do Wi-Fi można przełamać różnymi metodami (wyciek z laptopa/komórki/tabletu, przekazanie osobom trzecim np. na spotkaniu, a nawet wtedy, gdy nie mamy bezpośredniego dostępu do urządzeń). Mając już dostęp do sieci lokalnej, możemy przełamać zabezpieczenia i popełnić dużo szkód (w przypadku źle skonfigurowanej poczty bez SSL-a, łatwo przechwycić takie hasło i mieć wgląd do korespondencji).

- niektóre urządzenia sieciowe jak TV, projektor czy telefony pracowników znajdują się w sieci nieodseparowanej od sieci produkcyjnej/głównej – to jest częsty sposób na dostanie się do firmy tylnym wejściem, od zaplecza, np. przez zarażony telefon.

Misja: odporność w środowisku IT

Aby zaprojektować odporną infrastrukturę IT w firmie, należy zwrócić szczególną uwagę na wszystkie możliwe ataki, jakie mogą wystąpić i działać w taki sposób, aby całkowicie wykluczyć ich występowanie lub w razie ataku szybko zminimalizować ich potencjalne efekty.

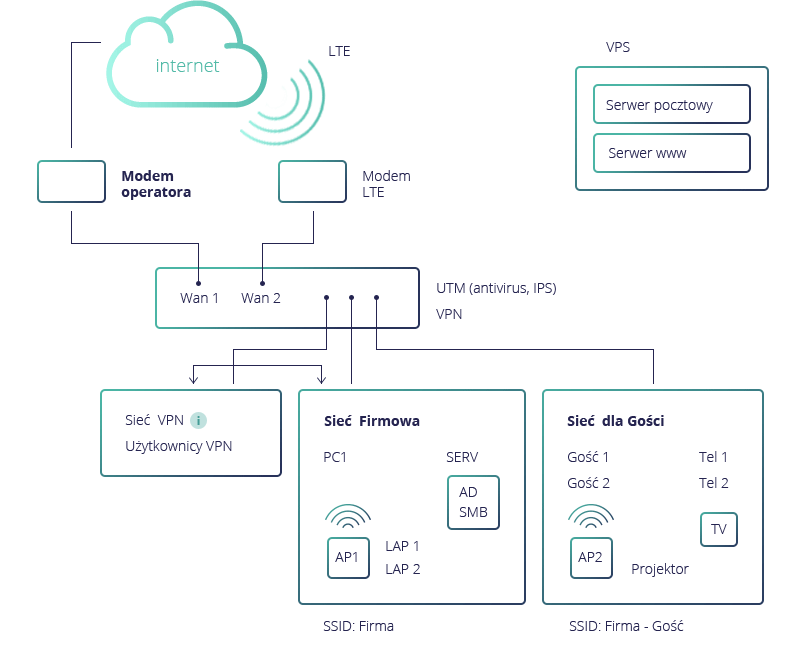

Najlepszym rozwiązaniem w dzisiejszych czasach jest stosowanie zaawansowanych technologicznie routerów/firewalli, należących do grupy nowej generacji (NG), gdzie możemy ustawić odseparowane sieci, np. sieć firmową, dla gości, do zarządzania, do kopii bezpieczeństwa, VPN dla administratorów, VPN dla pracowników etc.

Wewnątrz sieci najlepiej jest stosować urządzenia sieciowe (przełączniki/switche), dzięki którym użytkownik ma możliwość bezpośredniego wglądu w ruch wewnątrz sieci lokalnej – najczęściej określane są jako przełączniki zarządzane klasy L2 i L3.

W kwestii sieci Wi-Fi, najlepszym rozwiązaniem jest nie podłączać sieci bezprzewodowej do sieci produkcyjnej, gdzie zlokalizowane są serwery oraz pliki użytkowników. Stosowanie sieci Wi-Fi rekomendowane jest wyłącznie w dedykowanej dla niej sieci dla gości. Ponadto warto pomyśleć o

odpowiednim oprogramowaniu do monitoringu sieci, które przez cały czas kontroluje stan rzeczywisty, tj. czy nie dzieją się anomalie w środowisku informatycznym w firmie. Dodatkowo sprawdza, czy nie pojawiło się nieznane urządzenie, czy wszystkie kluczowe usługi działają, np. serwer plików, active directory (zarządzanie użytkownikami) czy drukarki. Administrator dowiaduje się o wszystkim jeszcze przed użytkownikiem – jeśli pojawiają się problemy, które musi usunąć, ma szansę odpowiednio szybko zareagować. Często stosując takie rozwiązania, użytkownicy/pracownicy nie zdają sobie sprawy z tego, że coś się uległo uszkodzeniu.

Najlepszy informatyk to taki, którego nie widać i działa tak, aby problemy się nie pojawiały. Jest to ciągła walka z testowaniem i poprawianiem środowiska IT.

Bezpieczna infrastruktura IT w firmie wyrasta na solidnych fundamentach, do których należą m.in.: polityka bezpieczeństwa, regularne aktualizacje oprogramowania, profesjonalny program poczty e-mail czy szyfrowanie urządzeń. Warto zaufać ekspertom – skontaktuj się z nami, a my sprawimy, że Twoja infrastruktura stanie się definicją potężnej twierdzy nie do zdobycia.