Bezpieczeństwo sieci to aktualnie podstawa zarządzania firmą. Dlaczego cyberataki są tak niebezpieczne i jak się przed nimi chronić? Co oznaczają terminy takie jak NGFW i UTM? Jakie urządzenia potrafią zapewnić odpowiednią ochronę dla sieci wewnętrznej?

Obsługa informatyczna firm obejmuje szereg różnych usług, lecz najważniejszą z nich zdecydowanie jest zapewnienie odpowiedniego bezpieczeństwa. Zwykła zapora ogniowa dostarczana z ruterami to jednak za mało wobec współczesnych zagrożeń – z tego względu warto zainwestować w next-generation firewall, czyli firewall następnej (trzeciej) generacji. Czym charakteryzuje się tego typu sprzęt, co oznacza UTM i jakie funkcje oferuje zaawansowany firewall?

Bezpieczeństwo sieci firmowej to obecnie absolutna konieczność. Cyberataki stają się coraz groźniejsze

Wraz z postępującą cyfryzacją i przenoszeniem niemal wszystkich usług do świata wirtualnego nieuchronnie wzrasta także ryzyko związane z cyberbezpieczeństwem. Jak podaje raport Cybersecurity Ventures z 2016 roku, wartość szkód spowodowanych przez ataki hakerskie w 2021 powinna wynosić już ponad 6 bilionów dolarów rocznie, a w najbliższych latach wartość ta będzie dalej rosnąć. W samej Polsce, według oficjalnych statystyk policji, w zeszłym roku odnotowano aż 55 tysięcy przypadków cyberprzestępczości – to wzrost aż o 40% na przestrzeni zaledwie dwóch lat.

Wiele ataków tego typu jest skierowanych w różnego rodzaju przedsiębiorstwa, wobec czego obsługa informatyczna firm musi zwracać szczególną uwagę właśnie na cyberbezpieczeństwo. Jednym z podstawowych narzędzi do zwalczania tego problemu jest zapora ogniowa, której zadaniem jest kontrola zewnętrznego dostępu do poszczególnych zasobów prywatnej sieci. Warto mieć jednak na uwadze, że ataki stają się coraz bardziej skomplikowane, a tym samym trudniejsze do wykrycia. Standardowa zapora o podstawowej funkcjonalności zwykle realizowana przez rutery dostępowe już nie wystarczy – zdecydowanie lepszym wyborem będą rozwiązania z kategorii UTM lub firewalle następnej generacji. W celu przygotowania i utrzymania odpowiednio szczelnego systemu zabezpieczeń sieciowych dla firmy wykorzystuje się zazwyczaj jedno z dwóch podejść: wewnętrzny zespół lub outsourcing IT.

Własny dział specjalistów czy outsourcing IT?

Część firm nadal decyduje się na zatrudnianie własnych ekspertów od cyberbezpieczeństwa oraz IT jako całości, jednak coraz więcej przedsiębiorstw dostrzega również problemy związane z takim rozwiązaniem. Wyszkolenie lub zatrudnienie wysokiej klasy specjalistów wiąże się z bardzo wysokimi kosztami, które w najbliższych latach mogą być jeszcze większe ze względu na stosunkowo niewielką liczbę ekspertów dostępnych na rynku. W efekcie firmy bardzo często stawiają na outsourcing IT, dzięki czemu mogą polegać na zewnętrznym przedsiębiorstwie, które dysponuje własną infrastrukturą oraz kadrą ze sporym doświadczeniem w zakresie cybersecurity. To jednocześnie świetny sposób, by zapewnić sobie możliwość skorzystania z profesjonalnego wsparcia bez konkretnych ram czasowych – obsługa informatyczna firm często wiąże się z całodobową dostępnością. Istotną kwestią jest także skalowalność takiego rozwiązania, przez co mogą z niego skorzystać zarówno niewielkie firmy, jak i korporacje wdrażające rozbudowane, złożone systemy.

Przy takim podejściu ważne jest aby zwrócić uwagę na to jak wdrożone rozwiązania techniczne są przygotowane do współzarządzania przez kilku administratorów i możliwość rozdzielenie uprawnień w ramach hierarchii.

Co więcej, outsourcing IT w ramach obsługi informatycznej firm obejmuje nie tylko kwestie związane z cyberbezpieczeństwem. W zależności od zasad współpracy możemy liczyć ponadto na wsparcie dotyczące przeprowadzania audytów, zarządzania infrastrukturą czy doradztwa informatycznego. Kompleksowy zestaw usług możemy znaleźć na przykład w ofercie firmy https://it-leader.pl/.

![]()

Elementy systemu security IT

Wdrożenie kompletnego systemu cyberbezpieczeństwa w firmie wiąże się ze sprawną obsługą kilku kluczowych elementów:

- enkrypcja danych – każda poufna informacja wychodząca z systemu informatycznego powinna być szyfrowana;

- kopie zapasowe – zapewniają ochronę nie tylko w przypadku krytycznego ataku hakerskiego, lecz także zabezpieczenie przed skutkami innych zagrożeń, takich jak awarie czy nawet katastrofy naturalne;

- szkolenia pracowników – zredukowanie błędów ludzkich wymaga odpowiedniej edukacji i propagowania wiedzy o odpowiednich praktykach oraz krokach do podjęcia w razie ataku lub awarii;

- wielofunkcyjny, brzegowy system bezpieczeństwa – każde urządzenie podłączone do internetu jest potencjalnym celem ataku, wobec czego niezbędne jest zarówno zabezpieczenie poszczególnych sprzętów, jak i zastosowanie odpowiedniej ochrony dla całej sieci.

- dekrypcja SSL – 90% ruchu w Internecie jest szyfrowana, budując system bezpieczeństwa musimy zapewnić możliwość deszyfracji tego ruchu z zadowalającą wydajności

Warto podkreślić, że firmy świadczące swoje usługi w modelu outsourcingu IT mogą oferować wsparcie w każdym z tych obszarów. Wszystkie z nich mają spore znaczenie, a w szczególności ostatni punkt – bazą takiego systemu powinien być bezpieczny, zaawansowany firewall.

Generacje firewalli

Podstawowym zadaniem firewalla jest monitorowanie i kontrolowanie ruchu (przychodzącego i wychodzącego) w obrębie wewnętrznej sieci na podstawie określonych zasad bezpieczeństwa. Tego typu urządzenia można uznać za swego rodzaju granicę pomiędzy siecią korporacyjną a Internetem. Pierwsze zapory ogniowe oferowały przede wszystkim filtrowanie pakietów polegające na podejmowaniu odpowiedniej akcji według źródła (adres IP), źródłowego i docelowego portu, jak również wykorzystywanego protokołu. Choć wciąż jest to istotny element działania firewalla, takie podejście okazało się po pewnym czasie niewystarczające ze względu na brak możliwości śledzenia stanu połączenia, a także skomplikowany proces przygotowywania nowych reguł opisujących dopuszczane i blokowane pakiety. W efekcie powstały firewalle drugiej generacji, które dodatkowo wykorzystują informacje o użytkowniku, historii i kontekście pakietu, zapewniając tym samym lepszą ochronę.

Dalszy rozwój tego newralgicznego obszaru to możliwość deszyfracji ruchu SSL, współpraca z systemami do analizy plików (sandbox), możliwość przyjmowania w czasie rzeczywistym list z niebezpiecznymi adresami i plikami ze źródeł zew. (np organizacji typu CERT), zaawansowane zarządzanie i priorytetyzacja ruch dla wielu łączy WAN (SD-WAN), współpraca z oprogramowaniem chroniącym stacje robocze i wiele innych.

To właśnie możliwość integracji wielu warstw bezpieczeństwa w next-generation firewall stał się w ostatnich latach kluczowym narzędziem w walce z zagrożeniami związanymi z cyberbezpieczeństwem.

Zwykły router a UTM – różnice

Router to podstawowy element infrastruktury sieciowej, który oprócz samego kierowania ruchem może dodatkowo oferować pewien ograniczony zestaw zabezpieczeń. Jest to jednak rozwiązanie bardzo mało skuteczne w konfrontacji z współczesnymi masowymi atakami, często ukierunkowanymi wprost na użytkownika (phishing, ransomware). Z drugiej strony musimy pamiętać że nawet najmniejsze firmy mają styczność z wrażliwymi danymi, które wymagają ochrony w większym zakresie . Działanie sprzętów klasy UTM obejmuje także funkcjonalność routera, a wielu przypadkach umożliwia konfigurowanie wyrafinowanych polityk zarządzania wieloma łączami WAN (SD-WAN). Takie połączenie z zaawansowanymi wbudowanymi mechanizmami bezpieczeństwa sprawia że UTM staje się naturalnym wyborem dla wielu firm.

Możliwości urządzeń UTM

Oprócz wymienionych już funkcjonalności – zarządzanie ruchem sieciowym, filtrowanie pakietów, antywirus, IPS, VPN – urządzenia liderów rynku UTM oferują następujące opcje:

- blokowanie spamu – skanowanie ruchu SMTP z blokowaniem niechcianych lub potencjalnie niebezpiecznych maili na podstawie listy z zewnętrznego serwera bądź własnych, zdefiniowanych reguł;

- ochrona przed wyciekami i utratą informacji (DLP);

- analiza informacji i zdarzeń dotyczących bezpieczeństwa w czasie rzeczywistym;

- kontrola dostępu do zasobów poprzez dwuskładnikowe uwierzytelnianie (tokeny) i autoryzację;

- obsługa z poziomu centralnej, ujednoliconej konsoli zarządzania; możliwość budowania hierarchii administratorów niezbędnej w projektach gdzie bezpieczeństwo jest realizowane w modelu outsourcingowym

- współpraca z sandbox

Jak wybrać odpowiednie urządzenie do zabezpieczenia firmowej sieci?

Przed zakupem UTM do wykorzystania w sieci korporacyjnej należy rozważyć kilka istotnych kwestii. Jedną z nich jest liczba komputerów korzystających z sieci – to czynnik, który pozwoli określić docelową wydajność urządzenia. Kolejny ważny aspekt to oczekiwana funkcjonalność; konieczne jest zastanowienie się, jakie dodatkowe funkcje i zabezpieczenia są potrzebne dla danej firmy. Aby przeprowadzić odpowiednią analizę, warto skorzystać z profesjonalnej obsługi informatycznej firm w modelu outsourcingu IT. Nie bez znaczenia jest także wybór producenta o odpowiedniej reputacji i zaufaniu wśród użytkowników – do liderów na rynku należą firmy takie jak Fortinet i WatchGuard.

FortiGate 40F / FortiGate 60F / FortiGate 80F

Rodzina rozwiązań FortiGate – sprawdza się zarówno w roli rutera dostępowego (dostępna opcja z modemem LTE) jaki podstawowego sytemu zabezpieczeń dla małych i średnich firm. Dodatkowo każdy firewall z rodziny FortiGate jest wyposażony w kontroler sieci LAN (zarządza punktami dostępowymi i switchami firmy Fortinet) co umożliwi zbudować sieć dostępową LAN wraz z pełnym monitoringiem.

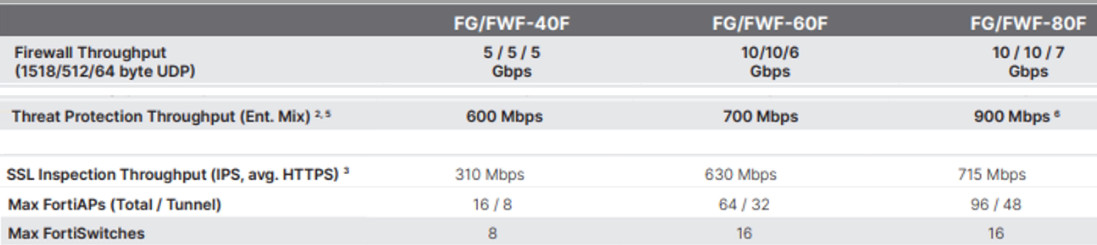

Urządzania zasadniczo różnią się tylko wydajnością co pozwala dobrać właściwy model do wielkości sieci. Dobór musi być zrobiony przez wyspecjalizowanego inżyniera na podstawie ilości użytkowników, wielkości łącza WAN , zasobów serwerowych firmy oraz zakładanego pakietu polityk bezpieczeństwa. Najmniejsze urządzenie FG-40F przy pełnej ochronie z włączoną deskrypcją SSL może obsłużyć firmę nawet do 25 użytkowników, FG-60F -50, a FG-80F-70.

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/Fortinet_Product_Matrix.pdf

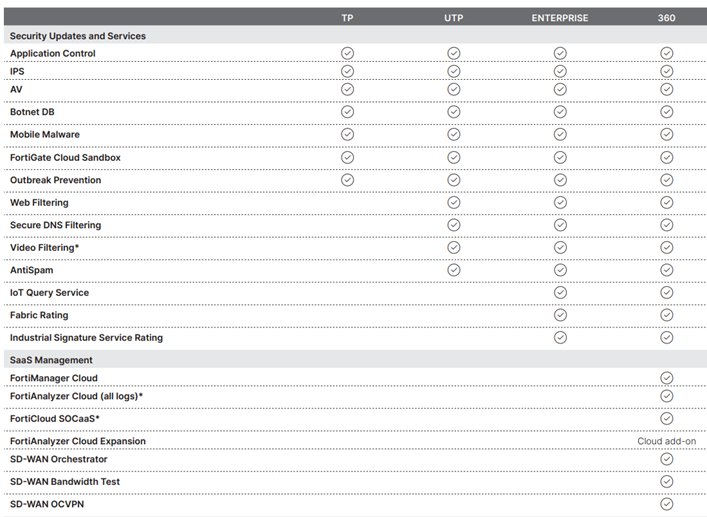

W zależności od potrzeb na urządzeniu można uruchomić różne pakiety bezpieczeństwa:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/FortiGuard_Security_Services.pdf