W świecie rosnących zagrożeń cyfrowych i dynamicznych zmian technologicznych, kompleksowy audyt IT to fundament skutecznego zarządzania infrastrukturą informatyczną firmy. W IT-Leader Poznań przeprowadzamy profesjonalne audyty systemów IT, których celem jest nie tylko weryfikacja obecnego stanu technicznego, ale przede wszystkim opracowanie realnego planu inwestycji oraz modernizacji środowiska IT.

W ramach usługi przeprowadzamy szczegółową analizę istniejących zasobów – od sprzętu i oprogramowania po poziom bezpieczeństwa sieciowego. Na tej podstawie opracowujemy strategię optymalizacji, która może obejmować zarówno modyfikacje w obecnym systemie, jak i kompleksowe zaprojektowanie środowiska IT od podstaw.

Nasze audyty IT uwzględniają m.in.:

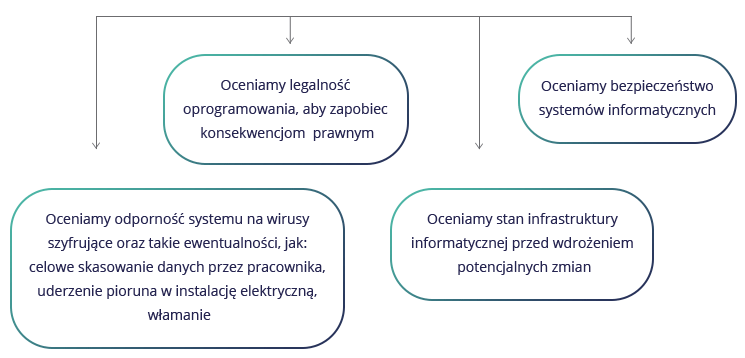

legalność oprogramowania i licencjonowania,

stan techniczny urządzeń i infrastruktury,

analizę ryzyka i odporności systemu na cyberzagrożenia,

bezpieczeństwo dostępu, uprawnień i haseł,

obecność oraz skuteczność mechanizmów ochrony danych i kopii zapasowych,

zgodność z normami RODO i ISO 27001.

Dzięki dokładnemu audytowi informatycznemu, Twoja firma może skutecznie:

zidentyfikować słabe punkty infrastruktury IT,

zwiększyć bezpieczeństwo danych i sieci,

zoptymalizować koszty związane z IT,

poprawić wydajność pracowników poprzez lepsze dopasowanie narzędzi,

przygotować się do wdrożenia nowoczesnych rozwiązań IT.

Nie czekaj na awarię – audyt bezpieczeństwa IT w Poznaniu pozwoli Ci wykryć zagrożenia zanim staną się poważnym problemem. Współpracując z IT-Leader, inwestujesz w rozwój, bezpieczeństwo i ciągłość działania Twojego biznesu.

Kompleksowy audyt bezpieczeństwa IT Twojej firmy

szczegółowa identyfikacja wszystkich elementów infrastruktury (serwery, urządzenia końcowe, systemy operacyjne) oraz ich wzajemnych zależności, mająca na celu określenie potencjalnych punktów awarii i możliwości optymalizacji.

wykrywanie wewnętrznych błędów konfiguracyjnych i zewnętrznych luk bezpieczeństwa, które mogą prowadzić do naruszenia poufności, integralności lub dostępności zasobów IT.

sprawdzenie, czy dostęp do systemów informatycznych odbywa się zgodnie z zasadą najmniejszych uprawnień (PoLP), z uwzględnieniem zarządzania kontami uprzywilejowanymi i mechanizmami kontroli dostępu.

ocena wdrożenia polityk bezpieczeństwa haseł, dwuskładnikowego uwierzytelniania (MFA/2FA), rotacji danych logowania oraz zarządzania cyklem życia kont użytkowników.

audyt zabezpieczeń aplikacji, sieci lokalnej i urządzeń końcowych przed atakami typu brute force, phishing, malware oraz innymi próbami nieuprawnionego dostępu.

analiza infrastruktury zasilania awaryjnego, redundancji systemów, kluczowych komponentów wysokiej dostępności (HA), a także scenariuszy ciągłości działania (BCP/DRP).

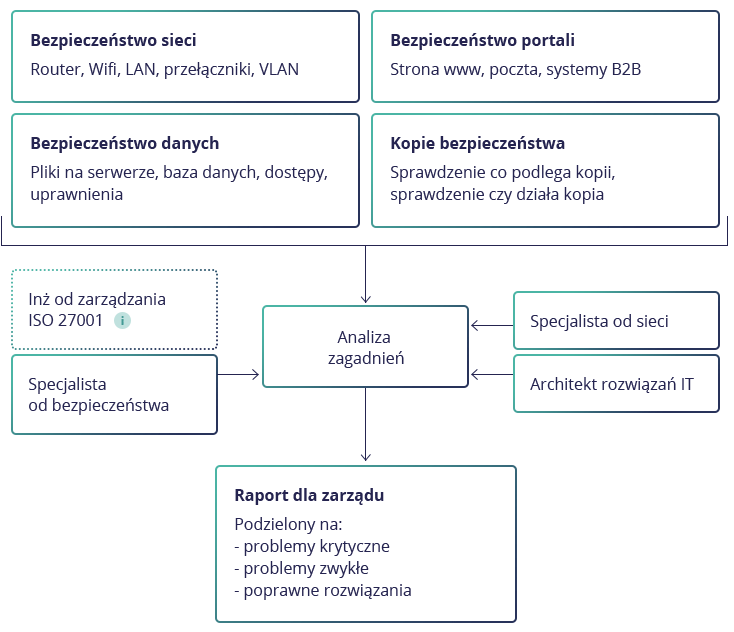

weryfikacja konfiguracji sieci, takich jak VPN, firewall, segmentacja VLAN, oraz analiza transferów danych między siecią wewnętrzną a publiczną pod kątem szyfrowania i kontroli.

ocena polityki backupowej, częstotliwości tworzenia kopii zapasowych, ich przechowywania, testów przywracania oraz skuteczności zabezpieczeń danych przed utratą.

przegląd procedur związanych z używaniem, transportem, przechowywaniem i bezpiecznym usuwaniem danych z nośników fizycznych i cyfrowych.

analiza działania systemów detekcji zagrożeń (IDS/IPS), systemów logowania, alertów i sposobów reagowania na zdarzenia związane z naruszeniem bezpieczeństwa.

ocena zabezpieczeń danych w trakcie przesyłania (np. TLS/SSL) oraz w stanie spoczynku (np. BitLocker, VeraCrypt), w tym zgodność ze standardami branżowymi i wewnętrznymi procedurami.

audyt zgodności z przepisami ochrony danych osobowych i normami takimi jak ISO/IEC 27001: obejmuje polityki retencji, rejestry przetwarzania, zgody użytkowników i dokumentację formalną.

analiza bezpieczeństwa platform takich jak Microsoft 365, Google Cloud, AWS – kontrola dostępu, konfiguracja uprawnień, szyfrowanie danych oraz zgodność z branżowymi standardami bezpieczeństwa w chmurze.

identyfikacja podatności w aplikacjach (np. testy OWASP), analiza kodu, polityka aktualizacji oprogramowania i zarządzanie lukami w zabezpieczeniach.

testy phishingowe i analiza poziomu świadomości pracowników, audyt procedur reagowania na próby manipulacji, narzędzia do przeciwdziałania wewnętrznym zagrożeniom.

Zyskaj pełny obraz kondycji swojego środowiska informatycznego. Poznasz mocne i słabe strony infrastruktury IT, zależności między systemami oraz obszary wymagające optymalizacji. Dzięki temu możesz planować przyszłe inwestycje w oparciu o konkretne dane, a nie przypuszczenia.

Dowiedz się, czy Twoje systemy, sieci i serwery działają w pełni efektywnie. Nasi eksperci przeanalizują kluczowe parametry wydajności, zidentyfikują wąskie gardła i przygotują konkretne rekomendacje, które usprawnią działanie całego środowiska IT oraz zwiększą jego stabilność.

Zadbaj o pełną zgodność z przepisami i licencjami. Audyt IT-Leader Poznań sprawdzi legalność wykorzystywanego oprogramowania, jego bezpieczeństwo i aktualność, chroniąc Twoją firmę przed konsekwencjami prawnymi, karami finansowymi oraz ryzykiem związanym z nieautoryzowanymi aplikacjami.

Zabezpiecz dane, sieci i systemy przed współczesnymi zagrożeniami. Sprawdzimy skuteczność konfiguracji firewalli, kopii zapasowych i systemów dostępu, oceniając ich odporność na ataki zewnętrzne i wewnętrzne. Dzięki audytowi IT zwiększysz poziom cyberbezpieczeństwa i zyskasz spokój operacyjny.

Zweryfikujemy stan techniczny urządzeń – od serwerów i stacji roboczych po sprzęt sieciowy i laptopy. Ocenimy ich wydajność, niezawodność oraz opłacalność dalszego użytkowania, pomagając Ci efektywnie planować modernizację zasobów.

Dzięki szczegółowej analizie kosztów utrzymania systemów, licencji i infrastruktury, wskażemy możliwości realnych oszczędności bez utraty jakości usług. Otrzymasz rekomendacje, które pozwolą Ci działać taniej, szybciej i bezpieczniej.

Dobrze zaprojektowane środowisko IT przekłada się na większą produktywność pracowników. Audyt IT pozwala usprawnić procesy, skrócić czas reakcji na problemy i zapewnić płynniejszą współpracę między działami, co bezpośrednio wpływa na efektywność całej firmy.

Zyskaj przejrzystość w zakresie przepływu, przechowywania i ochrony danych firmowych. Dzięki audytowi dowiesz się, kto ma dostęp do jakich zasobów i w jaki sposób dane są zabezpieczane, eliminując ryzyko ich utraty lub nieuprawnionego wykorzystania.

Zwiększ bezpieczeństwo i wydajność dzięki audytowi IT-Leader Poznań

Audyt IT to kluczowy element, który pozwala Twojej firmie działać szybciej, bezpieczniej i bardziej stabilnie. Regularna analiza środowiska informatycznego umożliwia wczesne wykrywanie awarii, błędów konfiguracyjnych i podatności systemowych, które mogą prowadzić do utraty danych lub przestojów w pracy.

Dzięki audytowi IT-Leader Poznań zyskujesz pełny wgląd w stan bezpieczeństwa systemów, a także możliwość skutecznej optymalizacji zasobów technologicznych. Nasze działania pozwalają nie tylko zapobiegać problemom, ale również wdrażać nowoczesne, zgodne z normami rozwiązania, które zwiększają efektywność i konkurencyjność Twojej organizacji.

Audyt IT to inwestycja w przyszłość Twojej firmy – w bezpieczeństwo danych, ciągłość działania i rozwój technologiczny.

Chcesz, by Twoje systemy działały niezawodnie i zgodnie z najlepszymi praktykami branżowymi?

➡️ Postaw na doświadczenie IT-Leader Poznań i zyskaj przewagę technologiczną już dziś.